Количество vs качество

Сегодня Apple ставит датчики Touch ID практически во все устройства (за исключением линейки iPod Touch), в то время как производители смартфонов на Android получили возможность доступа к нужному API только с выходом Android 6.0, под управлением которой сейчас работает порядка 15% устройств. Попробуем разобраться, насколько безопасен дактилоскопический метод аутентификации и имеет ли практический смысл его использование.

Соблюдая исторический порядок, начнем мы, пожалуй, с Apple.

Сбор незащищенных изображений

Кредит изображения: tarik_vision / DepositPhotos

Если хакер захватывает ваше изображение отпечатка пальца, он держит ключ к проникновению в ваши сканеры. Люди могут изменить пароль, но отпечаток пальца остается неизменным на всю жизнь. Это постоянство делает их ценным инструментом для хакеров, которые хотят пройти мимо сканера отпечатков пальцев.

Если вы не очень известный или влиятельный, вряд ли хакер запылит все, к чему вы прикоснулись, чтобы получить отпечатки. Скорее всего, хакер нацелится на ваши устройства или сканеры в надежде, что он содержит ваши необработанные данные отпечатков пальцев.

Чтобы сканер мог вас идентифицировать, ему нужно базовое изображение вашего отпечатка пальца. Во время настройки вы предоставляете отпечаток на сканер, и он сохраняет его изображение в своей памяти. Затем он вызывает это изображение каждый раз, когда вы используете сканер, чтобы убедиться, что отсканированный палец совпадает с тем, который вы указали во время настройки.

К сожалению, некоторые устройства или сканеры сохраняют это изображение без шифрования. Если хакер получает доступ к хранилищу, он может легко захватить изображение и собрать данные вашего отпечатка пальца.

Как избежать этой атаки

Чтобы избежать атак такого рода, необходимо учитывать безопасность используемого вами устройства. Хорошо сделанный сканер отпечатков пальцев должен зашифровать файл изображения, чтобы любопытные глаза не могли получить ваши биометрические данные.

Дважды проверьте сканер отпечатков пальцев, чтобы убедиться, что он правильно хранит изображения отпечатков пальцев. Если вы обнаружите, что ваше устройство не решает безопасно сохранить изображение отпечатка пальца, вам следует немедленно прекратить его использование. Вам также следует изучить возможность удаления файла изображения, чтобы хакеры не могли скопировать его для себя.

Touch ID и Secure Enclave: сладкая парочка

Три года назад проблемой Apple, уже в те времена начинавшей обращать внимание на безопасность данных, было то, что пользователи в массе своей не желали каким-либо образом защищать собственные устройства. Вводить PIN-код для разблокировки телефона? Это долго и неудобно. Посмотрев на ситуацию, в Apple решили не заставлять людей использовать коды блокировки, а попросту максимально упростить процесс разблокировки. Основная идея технологии Touch ID вовсе не в том, чтобы сделать безопаснее твой конкретный аппарат. Идея в том, чтобы сделать безопасность достаточно удобной и привлекательной для основной массы пользователей. И своей цели компания добилась.

Touch ID — это уникальный программно-аппаратный комплекс, и слово «уникальный» здесь не несет рекламного оттенка: каждый датчик в процессе производства проходит настройку для работы с конкретным устройством. Помнишь скандал с «ошибкой 53»? Именно эта особенность стала камнем преткновения, который блокировал работу устройств с замененным в кустарных условиях датчиком отпечатков пальцев.

Настройка разблокировки смартфона Samsung Galaxy A51 по лицу

Лучше проводить регистрацию лица в помещении, чтобы на лицо не падали прямые солнечные лучи.

1 На экране настроек выберите пункт Биометрия и безопасность → Распознавание лица. 2 Ознакомьтесь с инструкциями на экране и выберите пункт Продолжить. 3 Задайте способ блокировки экрана. 4 Выберите, носители вы очки или нет, а затем выберите пункт Продолжить. 5 Поверните устройство экраном к себе и смотрите прямо на экран. 6 Расположите лицо внутри рамки на экране. Камера выполнит сканирование лица.

✓ Если разблокировка экрана с помощью распознания лица не работает, выберите пункт Удалить данные лица, чтобы удалить зарегистрированные данные и попробовать снова. ✓ Для улучшения качества распознавания лица выберите пункт Альтернативный вид и добавьте альтернативный внешний вид.

Удаление данных зарегистрированного лица

Данные зарегистрированного лица можно удалить.

1 На экране настроек выберите пункт Биометрия и безопасность → Распознавание лица. 2 Разблокируйте экран с помощью выбранного метода блокировки экрана. 3 Выберите пункт Удалить данные лица → Удалить. После удаления данных зарегистрированного лица все связанные функции также отключаются.

Разблокировка экрана по лицу

Можно разблокировать экран с помощью лица вместо использования рисунка, PIN-кода или пароля.

1 На экране настроек выберите пункт Биометрия и безопасность → Распознавание лица. 2 Разблокируйте экран с помощью выбранного метода блокировки экрана. 3 Коснитесь переключателя Разблокировка с помощью распознавания лица, чтобы включить соответствующую функцию.

✓ Чтобы настроить устройство на разблокировку экрана без проведения по заблокированному экрану после распознавания лица, коснитесь переключения Оставаться на экране блокировки, чтобы отключить соответствующую функцию. ✓ Если нужно снизить вероятность распознавания лиц на фотографиях или видео, коснитесь переключателя Ускоренное распознавание, чтобы включить соответствующую функцию. Скорость распознавания лиц может сократиться. ✓ Чтобы повысить скорость распознавания в условиях низкой освещенности, коснитесь переключателя Повышение яркости экрана, чтобы включить соответствующую функцию.

4 Посмотрите на заблокированный экран, чтобы его разблокировать. Когда лицо будет распознано, экран разблокируется без каких-либо дополнительных процедур. Если лицо не распознано, воспользуйтесь предварительно настроенным способом разблокировки экрана.

Читайте полностью: Инструкция по применению мобильного телефона Samsung Galaxy A51. Перезагрузка, обновление…

Где хранятся отпечатки пальцев

Казалось бы, необходимость хранить данные отпечатков в виде односторонней хеш-функции очевидна, но тебе это только кажется: разработчики HTC One Max решили, что хранить отпечатки можно в виде картинок в самой обычной папке в памяти устройства. Чем бы ни думали разработчики HTC, инженеры Apple такой ошибки не совершили: сканированный отпечаток пропускается через хеш-функцию и сохраняется в Secure Enclave — защищенном от доступа извне микрокомпьютере. Отдельно отмечу, что эти данные не попадают в iCloud и не передаются на сервер компании.

Что интересно, даже односторонние хеш-функции отпечатков зашифрованы, причем ключи шифрования вычисляются во время загрузки устройства на основе уникального аппаратного ключа (который также хранится внутри Secure Enclave и не может быть оттуда извлечен) и кода блокировки, который вводит пользователь. Расшифрованные дактилоскопические данные хранятся только в оперативной памяти устройства и никогда не сохраняются на диск. При этом система время от времени удаляет данные отпечатков даже из оперативной памяти устройства, вынуждая пользователя авторизоваться с помощью кода блокировки (который, напомним, даст системе возможность расшифровать данные отпечатков и возобновить работу датчика Touch ID).

Когда и почему iOS удаляет данные отпечатков из оперативной памяти

Пожалуй, самое интересное в системе безопасности iOS — это именно вопрос о том, при каких обстоятельствах iOS удалит данные отпечатков из оперативной памяти устройства и заставит пользователя заново авторизоваться с помощью кода разблокировки. Но для начала подумаем, зачем Apple вообще понадобилось периодически удалять отпечатки?

В компании отлично понимают (и понимали три года назад), что любую биометрическую систему можно обмануть. Да, в Apple разработали прекрасные дактилоскопические сканеры, обойти которые далеко не так просто, как датчик, к примеру, Samsung Galaxy S5. Но при этом все-таки можно. В конце концов, владельца можно заставить приложить палец для разблокирования телефона — вот только в рамках американской правовой системы для этого требуется ордер, на получение которого уходит время… по истечении которого телефон удалит из памяти данные отпечатков и не позволит разблокировать устройство по отпечатку пальца.

Звучит как натяжка? Попахивает теорией заговора? Нет, просто Apple очень не понравилась попытка давления со стороны правоохранительных органов, в ответ на которое она и ввела эту меру: Apple adds another rule forcing iPhone and iPad users to employ a passcode to unlock their device.

Но не будем отвлекаться, а посмотрим внимательно на условия, при которых система блокирует работу Touch ID и вынуждает авторизоваться с помощью кода блокировки. Датчик Touch ID выключается, а данные отпечатков удаляются из памяти устройства при соблюдении любого из следующих условий:

- телефон выключен или перезагружен;

- пользователь добавляет данные еще одного пальца;

- телефон получает команду удаленной блокировки через Find My iPhone;

- было пять безуспешных попыток разблокирования с помощью отпечатка подряд; • устройство ни разу не разблокировалось в течение двух суток;

- антиполицай: прошло более шести суток с момента последнего ввода кода блокировки, а само устройство не было разблокировано датчиком Touch ID в течение последних восьми часов.

Смысл последнего пункта нужно пояснить. По мнению сайта PhoneArena, он «может усложнить работу правоохранительных органов». Я выразился бы более уверенно, ведь последний пункт был введен сразу после нашумевшего процесса с террористом из Сан-Бернардино, когда на Apple оказывалось беспрецедентное давление.

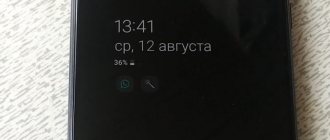

Экран блокировки смартфона Samsung Galaxy A50

Чтобы выключить и заблокировать экран, нажмите боковую клавишу. Кроме того, экран автоматически выключается и блокируется, если устройство не используется в течение определенного периода времени.

Чтобы разблокировать экран, проведите в любом направлении по включенному экрану.

При выключенном экране следует нажать боковую клавишу, чтобы включить экран. Можно также дважды коснуться экрана.

Изменение способа блокировки экрана

Чтобы изменить способ блокировки экрана, запустите приложение Настройки, выберите пункт Экран блокировки → Тип блокировки экрана, а затем выберите способ блокировки.

В случае установки рисунка, PIN-кода, пароля или своих биометрических данных для метода блокировки экрана, вы сможете защитить личные данные, чтобы посторонние не смогли получить к ним доступ. После установки метода блокировки экрана для разблокировки устройства потребуется код разблокировки.

• Провести по экрану: проведение по экрану в любом направлении для разблокировки. • Рисунок: создание рисунка, как минимум, из четырех точек для разблокировки экрана. • PIN-код: ввод PIN-кода, состоящего, как минимум, из четырех цифр, для разблокировки экрана. • Пароль: ввод пароля, состоящего, как минимум, из четырех цифр или символов, для разблокировки экрана. • Нет: без установки метода блокировки экрана. • Лицо: регистрация лица для разблокировки экрана. • Отпечатки пальцев: регистрация отпечатков пальцев для разблокировки экрана.

При введении неправильного кода разблокировки несколько раз подряд и достижении ограничения количества попыток, устройство выполнит возврат к заводским настройкам. Откройте приложение Настройки, выберите пункт Экран блокировки → Параметры защитной блокировки, разблокируйте экран с помощью выбранного метода блокировки экрана, а затем коснитесь переключателя Автосброс, чтобы включить соответствующую функцию.

Читайте полностью: Смартфон Samsung Galaxy A50 — описание, сброс настроек…

Как обойти сканер отпечатков пальцев

Если речь идет о взломе Touch ID, то обмануть датчик сложно, но можно. Для обмана современных датчиков тебе придется создать трехмерную модель пальца, причем из правильного материала. На старых устройствах (iPhone 5s, iPad mini 3) обойти датчик заметно проще. К примеру, команда немецких хакеров смогла провести датчик iPhone 5s через два дня после выхода устройства на рынок, попросту распечатав оригинальный отпечаток пальца с разрешением 2400 dpi.

Но перед тем, как приступать к моделированию отпечатка, тебе необходимо позаботиться о сохранности данных на устройстве, а также о том, чтобы данные отпечатка не успели «протухнуть».

Действовать нужно четко и быстро: у тебя минимум времени.

- Итак, к тебе в руки попал телефон в неизвестном состоянии. Не трогай кнопку Touch ID! Если телефон заблокирован (а он, скорее всего, заблокирован), ты напрасно потратишь одну попытку из пяти. Проверь состояние устройства коротким нажатием кнопки питания.

- Если устройство заблокировано, изолируй его от внешних радиосетей, поместив его в клетку Фарадея (в домашних условиях ее роль выполнит обычная микроволновка. Выключенная микроволновка!). Не забудь поставить его на зарядку, даже если ее роль будет выполнять внешний аккумулятор. Все это делается для того, чтобы оградить устройство от команд по протоколу Find My iPhone, которые позволят как дистанционно заблокировать устройство, так и уничтожить его содержимое. (Думаешь, эти меры очевидны? Как бы не так! Науке известны как минимум два нашумевших случая, когда полицейские допускали удаленное уничтожение данных с уже конфискованных устройств.)

- А вот если устройство разблокировано, в твоих силах не позволить ему заблокировать экран. Для этого просто отключи автоматическую блокировку (в отличие от процедуры снятия кода блокировки, для отключения автоматической блокировки никакой код тебе вводить не потребуется).

- Если устройство было заблокировано, у тебя есть максимум 48 часов (на самом деле меньше) на попытки обмануть датчик отпечатков.

- Обрати внимание: все манипуляции с устройством должны проводиться исключительно в среде, защищенной от радиоволн (сетей Wi-Fi и сотовых сетей). Для срабатывания Find My iPhone достаточно пары секунд.

- Если датчик отпечатков удалось обмануть, отключи автоматическую блокировку экрана (см. пункт 3). Имей в виду: попытки добавить еще один отпечаток в настройках или сменить код блокировки не пройдут — для этих операций система всегда потребует ввести код.

Как это использовать?

Допустим, у тебя получилось обмануть датчик отпечатка пальцев. Что дальше? iOS — закрытая система, а вся память устройства будет зашифрована. Варианты?

- Установка джейлбрейка: нет. Для взлома 64-битного iPhone или iPad тебе в любом случае потребуется ввести код блокировки (а в некоторых случаях еще и отключить код блокировки в настройках).

- Физическое извлечение данных: можно попробовать. Если джейлбрейк уже установлен, ты сможешь извлечь большую часть данных, но не сможешь расшифровать keychain. А вот если джейлбрейка нет, то ничего поделать не получится — для его установки тебе потребуется код блокировки.

- iCloud: возможно. Разблокировав устройство, ты сможешь заставить его сохранить свежую резервную копию в iCloud (Settings –> iCloud –> Backup –> Backup now). Помни, однако, что для извлечения этих данных из облака тебе понадобится пароль от Apple ID, а если в учетке активирована двухфакторная аутентификация — то и доступ ко второму фактору (в роли которого, впрочем, может выступить исследуемое устройство). Важный момент: тебе придется подключить устройство к Wi-Fi, в результате чего вместо резервной копии на устройство может прилететь команда блокировки или уничтожения данных.

- Резервная копия iTunes: пожалуй, это единственное, что сделать можно и нужно. Разблокированное устройство легко подключается к iTunes, с помощью которого создается резервная копия данных на твоем компьютере. Дальнейшее — дело техники. Один момент: пароль на резервную копию. Если он установлен, тебе придется его взломать (например, с помощью Elcomsoft Phone Breaker). А вот если он не установлен — обязательно установи свой! Простейшего 123 будет вполне достаточно. Из резервной копии, зашифрованной паролем, ты сможешь извлечь все данные, а из незашифрованной — все, кроме keychain. Поскольку в keychain хранится все самое интересное, установить временный пароль перед снятием резервной копии будет весьма полезно.

Как разблокировать смартфон Xiaomi Redmi 8 Pro

Способ 1 — восстановление пароля через аккаунт Google1 На экране блокировки необходимо ввести неверно пароль 5 раз подряд, надпись «Забыли пароль?». 2 Нажав на надпись, которая появится в следующем окне, видим «ввести логин пользователя» и пароль от аккаунта Google, конечно, устройство должно быть привязано к аккаунту Google. 3 Система предложит изменить пароль смартфона. 4 Вводим новый пароль, повторяем его и записываем или сохраняем его у себя в памяти, чтобы не повторять процедуру восстановления.

Способ 2 — восстановление доступа при помощи собственного программного обеспечения компании Xiaomi 1 Зайти в ПК на официальный сайт компании. 2 Скачать и установить программу Mi Unlock на ваш компьютер. 3 Подключить смартфон через USB кабель. 4 Зайти в учетную запись Mi. 5 Выключить устройство, зажав кнопку питания одновременно с клавишей уменьшения громкости, зайти в режим Fastboot. 6 Снова подключить аппарат к компьютеру и нажать «Разблокировать».

Способ 3 — сброс системы (Hard Reset) Это приведет к полному сбросу всех настроек телефона, удалению всех сторонних приложений и файлов, исчезнут все ваши контакты. Зажмите кнопку питания одновременно с клавишей увеличения громкости. Удерживайте более 10 секунд до специфической вибрации смартфона, отпустите клавиши. Телефон загрузит меню настроек, где необходимо выбрать пункт Recovery и далее Wipe data. Смартфон перезагрузится и очистит все данные на устройстве, удалит все установленные ранее пароли и графические ключи.

Способ 4 — удаление защитных файлов 1 Необходимо зайти в меню Recovery и выбрать пункт Advanced и далее File Manager. 2 Вы зашли в файловую систему телефона, где необходимо выбрать пункт Data-system и удалить 5 файлов, которые отвечают за пароли блокировок самого смартфона «gesture.key, password.key, locksettings.db, locksettings.db-wal и locksettings.db-shm». 3 Перезагрузите ваш аппарат и дело сделано, все пароли удалены со смартфона, он запускается в обычном режиме. А экран блокировки больше не потревожит вас.

Способ 5 — Через функцию поиска смартфона 1 Через ПК зайдите на официальный сайт поиска телефона от Google. 2 Пройдите авторизацию, дождитесь, когда сайт определит местоположение вашего телефона. 3 После определения местоположения смартфона нажмите на пункт «Стереть данные».

Читайте полностью: Как пользоваться смартфоном Xiaomi Redmi 8 Pro. Как разблокировать, как раздать интернет…

Google Android 4.x–5.1.1: все очень грустно

Первые устройства со встроенными дактилоскопическими датчиками стали появляться довольно давно, еще во времена Android 4.4. На сегодняшний день их уже очень много: это Samsung Galaxy S5, S6, S7, Motorola Moto Z, Sony Xperia Z5, LG G5, Huawei Ascend Mate 7 и последующие, Meizu Pro 5 — и это далеко не все. Вот только не в каждом устройстве датчик отпечатков используется правильным образом. Связано это в первую очередь с тем, что вплоть до версии Android 6.0 в системе не существовало универсального API для дактилоскопической аутентификации. Нет API — нет и формальных требований Compatibility Definition, и, соответственно, нет никакой сертификации со стороны Google.

При полном отсутствии внешнего контроля производители нагородили такое… в страшном сне не приснится. Например, разработчики HTC One Max экстерном сдали экзамен по курсу «Android за 21 день» и реализовали замечательную систему, которая хранит полноценные копии отпечатков пальцев в публично доступном каталоге в несжатом (не говоря уже о шифровании) формате. Пожалуй, в инструкциях по «взлому» этой системы нет никакой нужды. Уточню только, что данные хранятся в файле /data/dbgraw.bmp, причем для твоего удобства разрешение доступа выставлено 0666.

Пример не единичный. Samsung Galaxy S5 вышел с Android 4.4 на борту. В скором времени хакерам удалось получить доступ к сканеру отпечатков и успешно обойти защиту.

До выхода шестой версии Android производители успели выпустить массу устройств, к которым безграмотно прикрутили датчики отпечатков. Ломать их даже неинтересно, до того там все уныло. Понятно, что долго терпеть такую ситуацию в Google не могли. Они и не стали.

Более сложные методы

Тем, кто не хочет быть простым пользователем мобильного гаджета, а стремится изучить работу операционной системы Android, могут пригодиться более сложные методы обхода блокировки на своем или чужом телефоне. Они позволят избежать проблем при получении доступа к функционалу, причем не совсем обычным способом.

Ненадежный Wi-Fi

Мало кто знает, но перехватить пароль или PIN-код можно через сеть Wi-Fi. Об этом рассказал бывший технический директор Адриан Колье. Технология получила название «WindTalker» и основана на анализе сигнала сети.

В ходе исследований было установлено, что в момент ввода пароля происходит активное движение пальцев по экрану. Это создает уникальные помехи и влияет на сигнал Wi-Fi. Если мошенник сможет вовремя создать точку доступа, то ему удастся отследить волновые колебания и получить информацию о состоянии канала.

Для этих целей было разработано специальное приложение с аналогичным названием. Алгоритм действий следующий:

- Устанавливается общественная точка доступа Wi-Fi в том месте, которое интересующий объект постоянно посещает и остается в течение длительного времени.

- В момент подключения к сети запускается программа, и начинается отслеживание его трафика. Хакер становится промежуточным звеном между клиентом и сервером

- Приложение определяет момент времени, когда объект собирается вводить пароль, и начинает отправлять запросы на его смартфон (со скоростью не менее 800 пакетов в секунду).

- Устройство моментально отправляет эхо-ответы, которые фиксируются в «WindTalker».

- По окончании сеанса, который длится миллисекунды, приложение анализирует полученные данные и выдает PIN-код. В зависимости от сложности комбинации он может иметь от одного до нескольких десятков вариантов.

Другой вариант получения пароля, который считается более распространенным на сегодняшний день, – это отслеживание пакета данных с помощью хакерского ПО. Если при подключении к незащищенной сети Wi-Fi пользователь вводит логины и пароли, они легко «утекают» к хакеру.

Фитнес-трекеры

Не менее оригинальным способом узнать пароль доступа к смартфону и даже банковскому счету является анализ данных, полученных с смарт-часов или фитнес-браслетов. Сотрудниками Технологического института Стивенса и Бингемтонского Университета США был разработан уникальный сканер, который способен регистрировать электромагнитное излучение, исходящее от датчиков умных часов и фитнес-трекеров.

Устройство может быть установлено рядом с банкоматом, терминалом или просто рабочим местом человека, и отслеживать движение его рук. Информация со сканера передается посредством Bluetooth в созданное для этих целей приложение, способное определять до 5 тысяч ключевых движений. Если пароль вводится один раз – сканер распознает и выдает правильную комбинацию с точностью 80%. В случае, когда пин-код вводится дважды, этот показатель увеличивается до 90%.

В ходе эксперимента было доказано, что чем больше сенсоров (магнитометров, гироскопов, акселерометров) присутствует в носимом приборе, тем выше показатели точности. При этом положение руки на эти параметры не оказывает никакого влияния.

Тепловое излучение

Считать введенный с экрана смартфона пароль достаточно легко, вооружившись компактным тепловизором. В ходе эксперимента, который проводился совместными усилиями ученых Мюнхенского и Штутгартского университетов, распознать четырехзначный шифр удалось уже спустя 15 секунд после ввода, более сложную комбинацию – через 30 секунд. Причем правильный PIN-код распознавался в 90% случаев. Чтобы отсканировать код, достаточно спрятать устройство в рукаве или замаскировать его под игрушку.

При подозрении на воздействие стороннего устройства владелец смартфона имеет возможность защититься от его влияния. Для этого специалисты советуют:

- менять яркость дисплея, увеличивая ее на несколько секунд;

- использовать случайные свайпы по экрану;

- резко нагружать процессор.

Перепрошивка

Обычно перепрошивку используют для решения критических проблем в операционной системе мобильного устройства, но в некоторых случаях она применяется для обхода блокировки устройства. Выполнить перепрошивку не составляет трудности – для этого нужно скачать определенный файл, которого происходит обновление операционной системы, и запустить на телефоне.

Прежде чем запускать процесс, пользователь должен помнить, что лишится поддержки производителя, и в случае неудачи во время обновления он может нанести непоправимый вред телефону, в результате которого тот будет безвозвратно потерян. Простыми словами он превратится в «кирпич».

Чтобы избежать возможных проблем, рекомендуется пользоваться только проверенными продуктами. Это значит, что скачивать установочный файл следует только с официального сайта class=»aligncenter» width=»956″ height=»597″[/img]

Сервис производителя

Для удобства клиентов крупнейшими производителями цифровой техники были созданы и совершенствуются фирменные сервисы для разблокировки смартфонов в удаленном режиме. Благодаря этому доступ к функционалу гаджетов можно получить всего за пару кликов.

Samsung

Чтобы обойти защиту в телефоне марки Самсунг, понадобится посетить официальный сайт производителя, создать учетную запись и привязать ее к своему устройству. В случае необходимости его разблокировки понадобится:

- Войти в свой аккаунт;

- В разделе «Контент» отыскать наименование своего девайса;

- Активировать функцию разблокировки экрана нажатием одноименной кнопки.

Sony

Получить доступ к функционалу девайса Sony Xperia можно несколько иначе. Для этого потребуется:

- Загрузить на ПК фирменную оболочку PC Suite;

- С помощью USB-кабеля подключить к компьютеру смартфон;

Запустить программу и перейти в раздел «Инструменты»;- Здесь запустить процесс с помощью клавиши «Восстановление данных».

Следуя подсказкам на мониторе, открыть доступ к содержимому гаджета.

Android 6.0: Fingerprint API и Nexus Imprint

С выходом Android 6.0 в Google не только разработали собственный API для аутентификации по отпечаткам пальцев, но и обновили Compatibility Definition Document, которому обязаны следовать все производители, желающие сертифицировать свои устройства для установки сервисов Google (это очень важный момент, о нем чуть позже).

Было выпущено сразу два референсных устройства: Nexus 5X и Nexus 6P. В них — и неотключаемое шифрование раздела данных, и правильная реализация датчиков отпечатков, получившая название Nexus Imprint.

Итак, чего же требует Google от производителей для получения сертификата соответствия? В отличие от ситуации с обязательным шифрованием на Android 5.0, на сей раз список требований не допускает двойных толкований. Переведем выдержку из официального документа.

Приложения для взлома телефона

На просторах Интернета можно найти множество программ-шпионов, однако большинство из них оказываются неэффективными, либо содержат вирусы. Поэтому к выбору подходящего приложения следует подходить ответственно. Сегодня популярностью пользуется тройка следующих программ.

| Приложение | Описание |

| Cocospy | Легальная программа, не требующая прав суперпользователя. Функционал позволяет совершать такие действия, как обход блокировки, а также слежку за СМС, звонками, профилем в соцсетях, местонахождением телефона. |

| mSpy | Второе по популярности приложение, позволяющее отслеживать звонки, фотографии, персональные данные и прочее содержимое телефона. |

| Spyzie | Программа подходит тем, кто хочет знать не только информацию, содержащуюся на телефоне, но и ту, которая была уже удалена, в первую очередь родителям. Приложением удобно управлять с любого гаджета. |

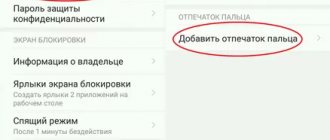

7.3.10. Датчик отпечатков пальцев

В устройствах, в которых возможно использование блокировки экрана, РЕКОМЕНДУЕТСЯ использование датчика отпечатков пальцев. Требования к устройствам, оборудованным таким датчиком и предоставляющим доступ к API сторонним разработчикам:

- ОБЯЗАТЕЛЬНО декларировать поддержку android.hardware.fingerprint.

- ОБЯЗАТЕЛЬНО полная реализация fingerprint API из документации к Android SDK [Resources, 95].

- ОБЯЗАТЕЛЬНО иметь уровень ложноположительных срабатываний менее 0,002%.

- НАСТОЙЧИВО РЕКОМЕНДУЕТСЯ уровень ложноотрицательных срабатываний менее 10%, задержка срабатывания менее 1 секунды (для 1 сохраненного отпечатка).

- ОБЯЗАТЕЛЬНО ограничивать скорость попыток 30-секундной задержкой после 5 неудачных попыток.

- ОБЯЗАТЕЛЬНО иметь аппаратное безопасное хранилище, а верификацию отпечатков проводить исключительно в доверенной зоне Trusted Execution Environment (TEE) или на выделенном процессоре с безопасным каналом связи с TEE. (На этом погорел Samsung S5, в котором с безопасным каналом связи была проблема)

- ОБЯЗАТЕЛЬНО шифровать данные отпечатков таким образом, чтобы доступ к ним невозможно было получить за пределами Trusted Execution Environment (TEE) согласно Android Open Source Project [Resources, 96].

- ОБЯЗАТЕЛЬНО не разрешать добавлять отпечатки без установления доверенной цепочки (пользователь должен добавить или верифицировать PIN/паттерн/пароль через TEE согласно Android Open Source).

- НЕ ПОЗВОЛЯТЬ сторонним приложениям различать отдельные отпечатки.

- ОБЯЗАТЕЛЬНО корректно обрабатывать флаг DevicePolicyManager.KEYGUARD_DISABLE_FINGERPRINT.

- ВСЕ ОПИСАННЫЕ ВЫШЕ ТРЕБОВАНИЯ ОБЯЗАТЕЛЬНЫ при обновлении до Android 6.0, при этом данные отпечатков должны быть или мигрированы безопасным образом, или сброшены.

- ЖЕЛАТЕЛЬНО использовать иконку Android Fingerprint из Android Open Source Project.

Как видим, документ не подразумевает двойных толкований. Производители, желающие сертифицировать устройства на базе Android 6.0 и выше, оборудованные датчиками отпечатков, должны полностью выполнить все требования. Более того: устройства, которые обновляются на Android 6.0, также обязаны соответствовать новым требованиям (и, соответственно, проходить сертификацию).

В другой части документа приведено требование обязательно включать шифрование при использовании безопасной блокировки экрана (в том числе датчика отпечатков пальцев). Как видим, в теории дела обстоят неплохо. А что на самом деле?

Android Smart Lock

А на самом деле в Android до сих пор есть ряд зияющих дыр в безопасности, позволяющих не просто обходить, а обходить на раз плюнуть все эти отпечатки и пароли. Одна из таких дыр — система Android Smart Lock, с помощью которой можно автоматически разблокировать телефон при совпадении некоторых внешних факторов. К примеру, многие пользователи разрешают автоматическую разблокировку дома, забывая о том, что точность позиционирования далеко не идеальна и понятие «дом» для телефона будет охватывать 80-метровый радиус. Многие активируют разблокировку доверенным устройством Bluetooth или включают псевдобиометрическую разблокировку по снимку лица (обходится довольно легко демонстрацией видеоролика или трехмерной модели).

Что интересно, никакой необходимости в Smart Lock при наличии работоспособного датчика отпечатков нет: экран в любом случае включается и разблокируется нажатием одной кнопки. Почему в Compatibility Definition нет требования отключать Smart Lock при активном датчике отпечатков? Загадка. Но ты можешь использовать эту систему для разблокирования устройства. Только имей в виду, что Smart Lock не будет активна сразу после перезагрузки устройства; для активации системы устройство нужно будет разблокировать паролем или паттерном хотя бы раз.

Наши китайские друзья

А как обстоят дела в многочисленных китайских телефонах, которые тоже идут с датчиками отпечатков? Там все очень по-разному.

Выше мы говорили о требованиях Google, изложенных в Android Compatibility Document. Если производитель хочет сертифицировать свои устройства для установки на них сервисов Google, его устройство под управлением конкретной версии прошивки должно пройти сертификацию в одной из лабораторий.

В Китае Google под запретом, и многие полуподвальные производители совершенно не собираются заморачиваться с ненужными сертификациями. Да ты и сам знаешь, с какими прошивками зачастую приходят устройства из Китая. В угоду производительности шифрование, как правило, не включается даже в прошивках на основе Android 6.0, а загрузчик не блокируется принципиально (в случае с процессорами MediaTek) или может быть легко разблокирован. Соответственно, есть там датчик отпечатков или нет — не играет ни малейшей роли.

Даже если шифрование будет включено пользователем (маловероятно в случае дешевых устройств, но все же), у пользователя нет никакой гарантии, что датчик отпечатков интегрирован правильным образом. Особенно это касается устройств, которые продавались с Android 5 и более ранними версиями на борту, а обновление до 6-й версии Android получили позднее.

Из этого правила бывают исключения. Все международные модели Huawei, Lenovo в обязательном порядке сертифицируются Google (а вот о специфически китайских моделях этого сказать нельзя). Интересна ситуация со смартфонами LeEco, которые продаются в Китае и пытаются завоевать внешние рынки. В случае с LeEco для одной и той же модели часто существуют как чисто китайские, так и международные прошивки. Отличаются они далеко не только предустановленным магазином Google Play, списком доступных языков и наличием/отсутствием «китайского мусора». В случае с международными прошивками (Индия, США, Россия) компания формально сертифицирует устройство для установки Google Play Services.

В частности, в международных прошивках LeEco на основе Android 6.0 (например, для Le2 Max) активируется (и не отключается) шифрование раздела данных — в полном соответствии с требованиями Android Compatibility Document. Многими пользователями это воспринимается как неудобство, и они пытаются перейти с таких прошивок на что-то другое, основанное на китайских сборках, что в свете разблокированного загрузчика полностью обесценивает всю модель безопасности.

Как взломать сканер отпечатков пальцев.

Взлом датчика отпечатков для Android подразумевает имитацию пальца, с помощью которого можно разблокировать смартфон. Насколько подробной и качественной должна быть имитация, из какого материала выполнена — зависит от технологии, на которой построен датчик конкретной модели смартфона.

Так, ультразвуковые датчики бесполезно пытаться обмануть с помощью отпечатка, распечатанного с высоким разрешением на специальной токопроводящей бумаге, — но стандартные емкостные сканеры таким образом перехитрить можно.

А вот ультразвуковой датчик обманывается с помощью пальца, отпечатанного на 3D-принтере, причем материал особого значения не имеет. Наконец, практически любой датчик примет за настоящий накладной отпечаток, выполненный из тонкого слоя токопроводящего материала и надетый поверх пальца.

Наверное, о том, что для разблокирования телефона, оборудованного дактилоскопическим датчиком, можно использовать палец спящего, бессознательного человека или даже трупа (полиция пользуется этим способом постоянно), упоминать нет необходимости.

А вот о том, что в некоторых странах правительства собирают базы данных отпечатков пальцев своих и не только своих граждан (когда-нибудь получал американскую визу?), упомянуть необходимо. И если сейчас законодательные ограничения не позволяют использовать эти базы для разблокирования телефонов просто по подозрению, то в будущем я такой гарантии не дам.

Сравнение с Touch ID

Напрямую сравнить безопасность Apple Touch ID с ситуацией в мире Android не получится: если у Apple устройств единицы, то смартфонов на Android, наоборот, слишком много. В них могут использоваться самые разные датчики, основанные на разнообразных технологиях (от емкостных и оптических до ультразвуковых). Для разных датчиков подбирают разные технологии обхода. К примеру, для Samsung Galaxy S6 вполне срабатывает финт с разблокированием телефона моделью пальца, напечатанной на 3D-принтере из самого обычного пластика (с Apple Touch ID такой простой трюк не пройдет; для печати нужно будет использовать материал, обладающий особыми свойствами). Некоторые другие устройства легко обманываются распечатанными с высоким разрешением картинками.

А вот сравнение с Nexus Imprint вполне имеет смысл. В Nexus 5X и 6P Google использовал образцово-показательный подход к безопасности. Это и неотключаемое шифрование раздела данных, и грамотная интеграция датчиков отпечатков, да и сами датчики выбраны не абы как.

В устройствах сторонних производителей могут использоваться недостаточно безопасные датчики, могут зиять откровенные дыры в безопасности (несмотря на формальное соответствие требованиям Android Compatibility Definition).

Как защититься от взлома сканера отпечатков пальцев

Прочитал статью и твердо решил отключить злосчастный датчик в своем устройстве, использовав вместо него сложный буквенно-цифровой пароль? Не спеши. На самом деле все не так плохо. В случае с относительно современными устройствами Apple (начиная с iPhone 6, iPad mini 4, iPad Air) взлом дактилоскопического датчика тебе не грозит: даже если твой отпечаток сумеют отсканировать в достаточно высоком разрешении, времени на то, чтобы его использовать, у злоумышленника будет совсем немного. Правоохранительные органы могут заставить тебя разблокировать телефон отпечатком (и в отличие от разблокировки паролем они имеют на это полное право), но для этого действия им потребуется получить специальный ордер, в котором будет оговорена вся процедура. На получение ордера нужно время, за которое данные отпечатка в твоем iPhone успеют «протухнуть».

А вот если у тебя смартфон на Android… Включи шифрование. Без него данные с твоего телефона сольют безо всяких датчиков. Отключи Smart Lock — это зияющая дыра в безопасности. Убедись, что твой аппарат сертифицирован Google и работает под управлением Android 6.0 или более новой системы. Если это не так — я бы датчик отключил от греха подальше. Наконец, не поленись поискать информацию о том, был ли взломан датчик отпечатков для твоего устройства и если был — просто или сложно это сделать. Принимай решение в зависимости от того, насколько лично тебя устраивает сложность взлома дактилоскопического датчика потенциальным злоумышленником именно на твоем устройстве.

Как разблокировать Huawei Honor 20

Обычно после неверного указания ключа на дисплее телефона появляется информация о блокировке. Вам будет предложено несколько решений: функция SOS (необходима для вызова службы спасения) и инструмент для восстановления доступа.

Разблокировка Huawei Honor 20 через аккаунт Google

Если к телефону был привязан Google аккаунт, то восстановить доступ будет несложно. При этом смартфон должен быть подключен к интернету.

— введите неверные данные 5 раз — нажмите «забытый пароль» в нижней части экрана — войдите в свой Google аккаунт, используя адрес электронной почты — откроется мастер настроек, в котором необходимо поменять данные для разблокировки экрана